| セッション2(運用) |

・国内における迷惑メール対策活動

インターネット協会迷惑メール対策委員会委員長

サン・マイクロシステムズ(株) 樋口貴章氏

迷惑メールに対抗する3つのポイントとして樋口氏はまず発信者側の問題点を指摘しています。これにはISPや大学経由などメールを送り出す側の問題点を洗い出し、まずは日本国内が迷惑メールの発信元にならない対策を行なうことを意味しています。国内での対策を終えた後に国際間での対策を行なうことになるだろうと氏は述べています。

次に受信者側、つまりメールの受取り手としてはフィルタなどの対策を講じるこが必要とされています。そして最後のポイントは迷惑メールを受け取った人が、どのようなアクションを行なうべきかの啓蒙活動でユーザのリテラシーを上げることであると氏は述べています。

また迷惑メール対策は対処両方的に行なうだけでなく、技術、法整備、教育、啓蒙活動といった多方面からの包括的な対処が必要になるであろうとのことでした。

インターネットというと何でも通す自由な世界というイメージがありますが、全てのユーザが善良であった時代は終わりを告げ、今後は全てのものが受け取られるわけではなくなり、いわゆる古き良きインタ―ネットのパラダイムは捨てざるを得ない、パラダイムシフトが起こるであろうと樋口氏は予測しています。

また樋口氏からは日本における迷惑メール対策活動の紹介として、JAIPA,JPCERT/CC,JEAG,IGTFといった団体、政府の国際的な対応としてOECDの場での話題化やITU,WGIGなど各団体の取り組みについて概要の説明がなされました。

中でもニュージーランドのISPではすでにポート25ブロッキングが行なわれており、これっはISPが「スパマー・フレンドリーなISPになりたくない」ということから対策を強化してきているとこことでした。

今後、対策面で必要となる点に関し樋口氏は、ゾンビPC対策をまず挙げました。これはゾンビとPCといういわゆるウィルスに感染したPCを使っていることで「意識しない加害者」となってしまうことを指摘するものです。また氏は大学関係の対策/管理の甘さも指摘しています。その上でISP、企業、エンドユーザまでが一体となった対策方法の普及に加え、迷惑メールに対する啓蒙活動が必要になると樋口氏は述べています。

・Outbound Port25 Blocking導入の背景

(株)エヌ・ティ・ティ エムイー 小野里佳和氏

まず最初になぜ迷惑メールの送信が減らないのかという背景についての説明が行なわれ、光ファイバなど安価で高速な接続の普及、インターネットを使用することによる送信コストが一定でかつ低いといった点、またゾンビPCの増加が要因として挙げられました。

加えて利用者の動向からみた要因としてはインターネットを利用する人口が増加することで、受信人口が増加したことと、若年層が増加していることが挙げられ、多くの迷惑メールを送信することが稼ぎに繋がる点があると氏は指摘しています。

迷惑メールの問題は、ゾンビPCなどの問題やウィルスによる機密情報の漏洩と、本来コミュニケーションの道具であるはずのメールが、このままでは迷惑メールによりコミュニケーションが苦痛となってしまうという本末転倒な事態になることの2点を指摘し、ひいては電子メールという文化の崩壊に繋がりかねないと氏は警告しました。

多くの迷惑メールはISPの動的IPアドレスを利用して直接送信されていることから、迷惑メール対策としてWAKWAKでは2005年3月1日からポート25ブロッキングが実施されました。これは投稿ポートとしてRFC2476(1998年12月)で既定された587番を設けた上で動的IPから、契約ISP以外のメールサーバの25番ポートへの直接の投稿(メール送出)を禁止するもので、動的IPから出される全メールに対してのものはおそらく日本発ではないかとのことで、WAKWAKでは全メールサーバがポート587対応になっているとのことでした。

この移行に関するお客様対応としては二ヶ月前にアナウンスを開始し、電子メールで3回、物理的なダイレクトメールで1回の通知を行い顧客対応として専用のフリーダイアルを設けたとのことです。

お客様の反応は想定したものより少なく、これによる解約も若干しかなかったとのことで、むしろ「ポート25とは何か?」といった基本的な質問が90%以上を占めていたとのことです。殆どの顧客はこの対応を好意的に捕らえているとのことでした。

また、あわせてポート587に対応している事業者をFAQで紹介し、事業者がポート587に対応することをサポートも実施しているとのことです。

ポート25ブロッキングの効果は大きくWAKWAKから外部に送り出されていたメールのうち約80%が迷惑メールであり、これが防げたことの効果は大きかったとのことでした。これにより現在では外部からのクレームはほとんどなくなっているそうです。

WAKWAK以外の導入事例についても小野里氏から解説が行なわれ、米国では約半数のISPが導入済みで国内では、ぷらら等各社が対応を始めておりドコモではモペラ-Uが対応予定(2005年6月開始のサービス)とのことです。

ポート25ブロッキングに関しては今後、ポート587の普及が鍵となりサーバ、クライアントの対応が必要となる他、ISPのマニュアルやFAQの対応も必要となるとのことで、将来の加入時デフォルトをポート587にすべきであろうとの解説がなされました。

小野里氏は健全なメール文化を普及させるための啓蒙活動の重要性を説いて講演を終えました。

・送信ドメイン認証

パナソニック ネットワークサービシズ(株) 池田武氏

今後必要となるのがドメインそのものを認証することで、これはDNSベースでのものとなり送信ドメインの正当性をDNSで行なうものです。DNSベースで行なうのは実装が簡単という理由があるとのことです。これまで本カンファレンスで紹介されたSPF/SenderID(MFROM),SenderID(PRA),Domainkeysといった認証方式がここでもまた引用されました。

氏はSPFとDomainkeysについて実際の認証方式を解説し、まずSPFについては送信MTAは何もする必要はなくDNSにポリシーを公開するだけという点を紹介しました。

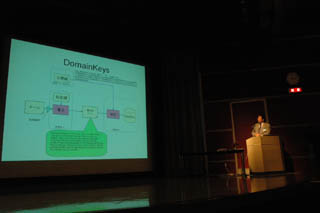

次にDomainkeysについては送信MTAは秘密鍵を使用し、受信側は公開鍵を使ってこれを検証するという解説が行われました。

これらドメイン認証方式には課題もあり、例えばメール転送に関してはSPF,SenderID(MFROM)では対応が不可能なためSMTPの拡張が検討されていることや、メーリングリストではSenderIDの場合送信元となるメーリングリストサーバが応答するので対応は可能ですが、Domainkeysに関してはメーリングリスト・プログラムがヘッダを書き換えるため送信者側が何をヘッダから除外するのかを意識する必要があるなど実際の運用に即した解説が行なわれました。

次いで氏からは実際の運用状況についての解説が行なわれ、現在の.com、.netでの導入率が約2〜3%あるのに対し、JPドメインではSPFが0.1%、Domainkeysが0.08%と、まだほとんど無い状況にあることが報告されました。

さらに同氏は今からでもすぐに始められる導入ステップを紹介し、まずはSPFを使ってサイトのポリシーを公開することを推奨しました。この際、すでにSPFを導入しているAOL,MSN,GMAIL等のDNSのTXTレコードを参照し、これにならってDNSのTXTレコードを追加することを氏は奨めました。DNSのTXTレコードを追加するだけの作業に関しては新規に何も導入する必要はありませんので、今すぐにでも始められる点が特徴となります。

SPFのTXTレコードを公開した次のステップとしてMTAの受信処理を導入し、その上でDomainkeysを導入することが段階を踏んだ送信ドメイン認証の導入順序となるという、実際にメールサーバを運用する管理者にとってわかりやすい導入方法の解説がなされました。

・リピュテーション

IronPort Systems Inc. 脇山弘敏氏

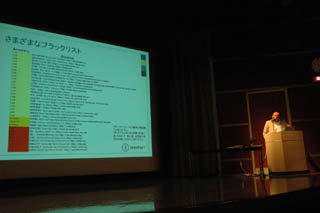

まず脇山氏は既存の評価の方法について、メールの中身をみるコンテンツベースと中身を見ないアイデンティティベースの方法について紹介し、これらブラック/ホワイトリストだけではなくドメインそのものを評価しようという動きについて紹介しました。

各種のブラックリスト紹介および、それぞれのリストについての特徴の解説の後、ブラックリストに何をつかうかが、そもそもの問題点であり、誤検出の問題、チューニング作業がエンドレスであること、各リストの掲載から解除までの時間のギャップ、さらには苦情ベースでの掲載であることによる恣意性など既存のブラックリストの問題点が指摘されました。

これらをふまえた上で次に必要となるものがドメインを判断するリピュテーションであり、そのドメインのふるまいやオーナー、あるいは過去に迷惑メールを送り出したかどうかといった履歴を総合判断して行なうのがリピュテーションであると同氏は解説しました。

加えて氏は現在ある各種のリピュテ―ションサービスを紹介し、現状では各サービスが提供するMTAを使わなければ利用できないものがほとんどであることが紹介されました。

これを踏まえて氏はアイアンポート社のSenderBaseについて紹介し、SenderBaseでは75,000以上の情報提供元にもとづきIPアドレスに対してのスコア(-10〜+10:+10が最高)を応答するものであることを紹介しました。このサービスでは現在、全インターネットメールのおよそ25%以上の情報を持っているとのことです。スコア付けの方法に関してはサービス独自のノウハウ、サービスそのものの内容に関わることから秘密とされているとのことです。

さらに氏はSenderBaseの実際の効果について紹介しリピュテ―ションをスパムフィルタ(コンテンツフィルタ)の前置としてゲートウエイレベルで実施することで後段の処理のリソースを減らすことができる例を示しました。これはコンテンツフィルタによる処理が「重い」ため、その前段でリピュテーションによる処理を行なえば重い処理を減らすことになるからです。米国のある会社の実例も紹介され一日に受け取るメールが2,600万通で、このうちの150万通が正しいメール(迷惑メールではない)といった状況において、リピュテ―ションによって毎日1,900万通を排除することができたとのことです。

SenderBaseの現状はIPベースですが将来的にはSPF等も取り入れるとのことです。

□カンファレンスレポート トップページへ

□カンファレンスレポート (1)ページへ

□カンファレンスレポート (2)ページへ

□カンファレンスレポート (3)ページへ

■カンファレンスレポート (4)

□カンファレンスレポート (5)ページへ

□カンファレンスレポート (6)ページへ